Размер: 56.00 Kb

Date/Time Stamp(GMT): 18.07.2009 8:06

www.virustotal.com

www.threatexpert.com

Файл ни чем не обработан. Вначале идет код для определения отладки и запуска под VMware. Затем по несложному алгоритму расшифровываются строки (имена функций). Затем расшифровывается из ресурсов основная программа. Далее запускается процесс explorer.exe производится инжект и запуск.

Размер: 46.50 Kb

Date/Time Stamp(GMT): 18.07.2009 8:06

www.virustotal.com

www.threatexpert.com

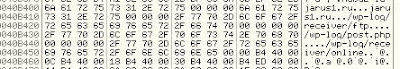

Вначале инициализируется импорт. Затем исполняемый файл копируется в “WINDOWS\msdrv32.exe”, устанавливается в автозагрузку через “ SOFTWARE\Microsoft\Windows\CurrentVersion\Run\” и “ SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run\” имя ключа “ Microsoft Driver Setup”. Далее в реестр прописывается исключения встроенного фаервола, запускаются два дополнительных потока, просматривающих списки из 258 и 135 соответственно имен файлов, и в случае нахождения процесса завершающие его. Затем бот соединяет с командным центром по протоколу IRC и выполняет задания. Бот умеет сканировать порты, скачивать и запускать программы и свои обновления и т.д. Для получения внешнего IP адреса бот опрашивает один из четырех прокси серверов:

http://www.mcreate.net/cgi-bin/envchk/prxjdg.cgi

http://kuwago.hp.infoseek.co.jp/cgi-bin/nph/prxjdg.cgi

http://www.cooleasy.com/cgi-bin/prxjdg.cgi

http://www.cship.info/cgi-bin/prxjdg.cgi

Командный центр по адресу www.messenger.tinypic.name.