Размер: 80,5 Кб

Time/Date Stamp (GMT): 29 января 2009 г. 13:36:03

http://www.virustotal.com/ru/analisis/1e77cd297ac8179a642d5c3bf6244e6c

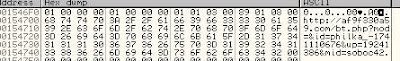

Файл запакован UPX. После распаковки 196 Кб. В файл местами добавлен однотипный мусорный код с вызовом API функций. Строки в файле не зашифрованы, а просто разряжены. Каждый символ занимает не 1 или 2 байта, а 4 байта. Далее инициализируется импорт. Из файла завлекается DLL, хранящаяся так же в разряженном виде, и сохраняется в файл "…\system32\crypts.dll". Библиотека ставится в автозагрузку "…\CurrentVersion\Winlogon\Notify\crypt". Затем производится инжект в процесс explorer.exe. В инжектирумом коде происходит общение с командным центром http://af9f330a59.com.

На сервер передается строка, идентифицирующая заращенный компьютер (сетевое имя и серийный номер HDD), причем происходит это с помощью функции UrlDownloadToFile, т.е. ответ сначала сохранятся в файл (папка TEMP), а затем оттуда читается. Мне на запрос пришла строка “0SLP:3600;MOD:dAcbf6;URL:http://hansali4.com/731l2.exe;SRV:stoped;”.

Затем скачивается указанный файл и запускается на исполнение.

Имя файла: crypts.dll

Размер: 31,5 Кб

Time/Date Stamp (GMT): 29 января 2009 г. 13:35:57

http://www.virustotal.com/ru/analisis/01ab49e7f23228d1cc1d359a51a2e4b1

Файл запакован UPX. После распаковки 72 Кб. Полностью повторяется функционал инжектируемого в процесс explorer.exe кода дропера (предыдущий файл).

Имя файла: 731l2.exe

Размер: 71,0 Кб

Time/Date Stamp (GMT): 10 марта 2009 г. 15:42:01

http://www.virustotal.com/ru/analisis/e7f26d770daac1f686fca0a74d371800

Файл запакован UPX. После распаковки 164 Кб. Программа занимается рассылкой спама.

Командные центы расположены по адресам:

https://83.133.127.5/mrl2/,

https://212.117.185.20/ost/i2.php,

https://85.17.168.141/base.php.

Комментариев нет:

Отправить комментарий