Имя файла: ddf5d2d88a541c6f532f4eedf5f399ea.exe

Размер: 124.00 Kb

Date/Time Stamp(GMT): 26.02.2009 9:18

http://www.virustotal.com/ru/analisis/d946e3b4b97996a576a24e7fad2700c3925da98cf9da22bb92bb51a9ff859f62-1243355864http://www.threatexpert.com/report.aspx?md5=100b5b3f6cfef4c9290a3a7cbd5a58a4 Файл обработан криптором с длинной “лапшой” из прыжков разбавленных мусорными инструкциями. Активно используется выделяемая память для размещения расшифровываемых участков криптора, присутствует антиотладка. Сразу после расшифровки основного тела программы в региональных настройках Windows проверяется страна. Если страна входит в список: Azerbaijan, Belarus, Kazakhstan, Kyrgyzstan, Russia, Uzbekistan, Ukraine то процесс завершается.

Затем из тела программы расшифровывается новый файл размером 96 Кб, и записывается в папку TEMP. Далее программа копирует библиотеку msvcrt.dll в папку TEMP с рандомным именем (с префиксом UAC), и в точку входа библиотеки записывает 23 байта кода, производящего загрузку вызов функции LoadLibrary, производятся манипуляции с объектом “секция”.

Затем запускается сервис "msiserver" (Windows Installer), в адресном пространстве которого, есть библиотека “dll.dll”, которую программа извлекла в папку TEMP.

Имя файла: UAC4864.tmp

Размер: 96.00 Kb

Date/Time Stamp(GMT): 26.02.2009 9:18

http://www.virustotal.com/ru/analisis/47580d2305e3863c10ef22c9cb3382618df349a5bef3ffb1463b46bde62e389c-1243528604Программа занимается тем, что загружает и передает управление настоящей библиотеке “msvcrt.dll”. В случае если процесс, в который загружается DLL является “msiexec.exe”, запускается дополнительный поток, который извлекает из тела программ драйвер и устанавливает его в системе.

Имя файла: UACxyxvixki.sys

Размер: 55.50 Kb

Date/Time Stamp(GMT): 26.01.2009 15:08

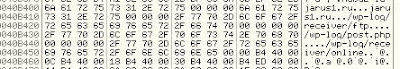

http://www.virustotal.com/ru/analisis/591602f60c8571f6b2fcb07d24d49829f0fb63caed587c531b9e82b6ee30909b-1243528879Руткит занимается тем, что скрывает установленные файлы, скрывает сетевые соединения, получает список процессов, убивает процессы, инжектится к процессам.

Извлекает и устанавливает в систему DLL размером 30 Кб.

Имя файла: UACemovmpjw.dll

Размер: 30.00 Kb

Date/Time Stamp(GMT): 26.02.2009 9:18

http://www.virustotal.com/ru/analisis/5567c1c057defe4b12be7d92a284a79502a9322bd4877e1428b4e03d142c7fcf-1243529158 В таблице экспорта библиотека имеет название “tdll.dll” и 31 экспортируемую функцию. Названия функций отражают смысл их действий:

CmdExec

CmdExecAffID

CmdExecBotID

CmdExecBuild

CmdExecSubID

CmdExecType

CmdExecVersion

ConnectionHiddenAdd

CryptKeySet

DisallowedAdd

FileDownload

FileDownloadRandom

FileDownloadRandomUnxor

FileDownloadUnxor

ImpersonateAsInput

InjectorAdd

InjectorSet

Knock

ModuleDownload

ModuleDownloadUnxor

ModuleLoad

ModuleUnload

ModulesVersionLog

ProcessKill

ProcessList

ProcessTrustedAdd

Reboot

RegistryHiddenAdd

SetCmdDelay

SetInputDesktop

SetTimeout

При инициализации библиотеки создаются два потока:

первый следит за обновлениями бота по адресу:

https://78.47.100.189/lcc

второй соединятся с командными серверами и выполняет команды

http://trafficstatic.net/banner/crcmds/main

http://trafficstatic.com/banner/crcmds/main

://symupdate2.com/banner/crcmds/main

http://94.142.128.160/banner/crcmds/main